Rien d' extraordinaire… mais au final c’est bien pratique…

Avec dans le .bashrc ou équivalent:

function trad() {

w3m -o confirm_qq=0 http://www.wordreference.com/fr/Translation.asp?enfr=$1

}

$ trad EnglishWord

Rien d' extraordinaire… mais au final c’est bien pratique…

Avec dans le .bashrc ou équivalent:

function trad() {

w3m -o confirm_qq=0 http://www.wordreference.com/fr/Translation.asp?enfr=$1

}

$ trad EnglishWord

smtp-source permet d’envoyer à la machine spécifiée des mails générés ayant les caractéristiques indiquées dans les options.

Très utile pour des tests…

smtp-source -c -l 50 -m 5 -f test@example.org -t aaa@bbb.org -S Test -M www.example.org mx.bbb.org

-c Display a running counter

-l length: Send length bytes as message payload.

-m message_count: Send the specified number of messages (default: 1).

-f from

-t to

-S subject

-M myhostname

D’autres options indiquées dans le man…

Received: from www.example.org (yop [xxx.xxx.xxx.xxx])

by aaa.bbb.fr (yop) with SMTP id F2E2212405D

for aaa@bbb.org; Fri, 6 Apr 2007 13:35:22 +0200 (CEST)

From: test@example.org

To: aaa@bbb.org

Date: Fri, 6 Apr 2007 13:35:22 +0200 (CEST)

Message-Id: 72f2.0003.0004@www.example.org

Subject: Test

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

dns2tcp est un outils permettant d’encapsuler du trafic dans des requêtes DNS.

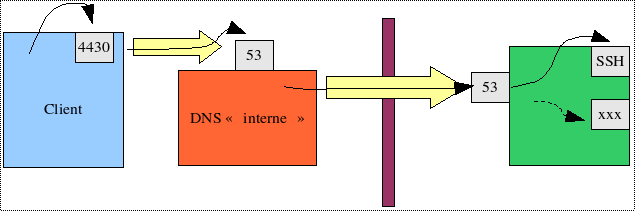

La partie serveur simule un serveur DNS (donc doit écouter sur le port 53) et est par exemple à installer sur sa ligne Adsl perso. Le client encapsule les données dans des requêtes DNS qui sont envoyées au serveur interne spécifié. Ce serveur DNS qui lui à le plus souvent accès au port 53 vers Internet (ou en tous cas de résoudre des domaines externes), transmet à notre faux serveur DNS les données qui sont ensuite décapsulées. Le retour des paquets ce fait de la même manière.

Il est nécessaire d’ajouter une entrée dans les DNS exemple:

dns2tcp.example.org NS 1.2.3.4

C’est en essayant de résoudre des sous domaines de ce nom que les paquets arriveront jusqu’au faux serveur DNS.

cat /etc/dns2tcpd.conf

listen = 0.0.0.0

port = 53

user=nobody

chroot = /var/empty/dns2tcp/

domain = dns2tcp.example.org

ressources = sshYop:127.0.0.1:22

Ici nous indiquons qu’une connexion vers le port 22 du même serveur sera accessible sous le nom arbitraire sshYop

Lancement du server (ici en mode debug…)

sudo dns2tcpd -F -d 1 -f /etc/dns2tcpd.conf

Lister les “connexions disponibles”

dns2tcpc -z dns2tcp.example.org 192.168.1.1

Les paramètres étant le nom de domaine et le serveur DNS accessible (dans l’exemple 192.168.1.1).

La réponse doit être:

Available connection(s) :

sshYop

Pour monter la connexion “DNS”:

dns2tcpc -c -r sshYop -l 4430 -z dns2tcp.example.org 192.168.1.1

Les paquets envoyés vers le port 4430 local seront donc envoyés dans l’exemple au port 22 de la machine dns2tcp.example.org (mais tout ceci uniquement avec des requêtes DNS).

Pour monter la connexion SSH:

ssh -p 4430 127.0.0.1

Du browsing est par exemple possible avec la partie Socks de Ssh:

ssh -D 3333 -p 4430 127.0.0.1

Ce programme permet donc d’accéder à Internet quand on a seulement le droit d’accéder à un serveur DNS “interne”.

Les “voyageurs” verront tout de suite l’utilité

Merci Modu ;)

Pour les sysadmins qui ont plusieurs certificats SSL de plusieurs domaines à gérer…

$ wget http://prefetch.net/code/ssl-cert-check

$ chmod +x ssl-cert-check

$ ./ssl-cert-check -s www.gmail.com -p 443

Host - Status - Expires - Days Left

--

www.gmail.com:443 - Valid - May 16 2007 - 68

A mettre en crontab avec l’option -x pour recevoir un mail quand un certificat de la liste arrive bientôt à expiration.

La page de ssl-cert-check

De la même manière que EICAR, cette empreinte doit permettre de tester un antiSpam.

XJSC4JDBQADN1.NSBN32IDNENGTUBE-STANDARD-ANTI-UBE-TEST-EMAILC.34X

De base dans SpamAssassin, et testé avec succès sur un AntiSpam commercial.